Напишем REST API с использованием JWT-токена (без OAuth2).

Но этот пример — самописная реализация stateless REST API на JWT, единое приложение, которое и выдает, и проверяет токен. И выдает REST API.

На этом примере можно увидеть, как написать свой фильтр авторизации, как сформировать и проверить JWT-токен. Но в реальном проекте этот пример лучше не использовать.

Задача

В этой статье будет чистый REST-сервис без фронтенда. Подразумевается, что фронтенд написан отдельно: например, на каком-нибудь JavaScript-фрейворке.

Для отправки запросов мы будем использовать программу POSTMAN. Например, для «входа» с именем/паролем и получения JWT-токена. А также для запроса защищенных страниц.

В этом примере наш старый REST-контроллер останется, а настройка Spring Security не особо поменяется — скорее, она дополнится.

- Мы добавим в приложение конечную точку /authenticate для аутентификации. Сюда приходят имя и пароль от пользователя. Приложение проверяет пароль, и если он верный, высылает пользователю в ответ JWT-токен.

- Во всех дальнейших запросах пользователь обязан высылать в заголовке JWT-токен, наше приложение проверяет подлинность токена в специально написанном фильтре JWTFilter и, если он корректен, пропускает запрос дальше.

Подготовка

REST-контроллер

Итак, наш основной REST-контроллер остается прежним:

@RestController

public class HelloController {

@GetMapping("/")

public String hello() {

return "Hello";

}

// сюда доступ разрешен только user и admin

@GetMapping("/user")

public String user() {

return "User";

}

// сюда доступ разрешен только admin

@GetMapping("/admin")

public String admin() {

return "Admin";

}

}

Он нужен для того, чтобы запретить к нему доступ и потом разрешить только авторизованным пользователям.

Аутентификация с пользовательским UserDetailsService

Настройка аутентификации такая:

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private CustomUserDetailsService userDetailsService;

@Bean

public PasswordEncoder passwordEncoder() {

return NoOpPasswordEncoder.getInstance();

}

//...

@Override

public void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailsService);

}

}

Подробнее об аутентификации с UserDetailsService есть статья.

Если кратко, мы переопределяем метод loadUserByUsername(), чтобы Spring Security понимал, как взять пользователя по его имени из хранилища. Имея этот метод, SS может сравнить переданный пароль с настоящим и аутентифицировать пользователя (либо не аутентифицировать).

CustomUserDetailsService:

@Service

public class CustomUserDetailsService implements UserDetailsService {

@Autowired

private MyUserRepository dao;

@Override

public UserDetails loadUserByUsername(String userName) throws UsernameNotFoundException {

MyUser myUser= dao.findByLogin(userName);

if (myUser == null) {

throw new UsernameNotFoundException("Unknown user: "+userName);

}

UserDetails user = User.builder()

.username(myUser.getLogin())

.password(myUser.getPassword())

.roles(myUser.getRole())

.build();

return user;

}

}

Пользователи хранятся в In-Memory базе данных H2. Работаем через Hibernate.

Модель пользователя:

@Entity

public class MyUser {

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

long id;

private String login;

private String password;

private String position;

private String role;

// геттеры/сеттеры

}

И репозиторий:

@Repository

public interface MyUserRepository extends JpaRepository<MyUser, Long> {

MyUser findByLogin(String login);

}

А данными заполняем базу на старте приложения с помощью data.sql (этот файл надо положить в папку /resources, а в application.yml включить его запуск):

insert into my_user(login, position, password, role) values('user', '1', 'password', 'USER');

insert into my_user( login, position, password, role) values('admin', '2', 'password', 'ADMIN');

А теперь перейдем собственно в JWT-токену.

Библиотека для работы с JWT-токеном

Для работы с JWT добавим Maven-зависимость:

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt</artifactId>

<version>0.9.1</version>

</dependency>

Для работы с JWT-токеном уже написаны утилиты, так что используем готовую. В ней есть метод формирования токена, методы извлечения имени пользователя и других данных. Метод формирования токена изменим так, чтобы записывать в токен еще список authorities в виде клейма authorities.

Эти методы утилиты нам пригодятся:

@Service

public class JWTUtil {

@Value("${jwt.secret}")

private String SECRET_KEY;

@Value("${jwt.sessionTime}")

private long sessionTime;

// генерация токена (кладем в него имя пользователя и authorities)

public String generateToken(UserDetails userDetails) {

Map<String, Object> claims = new HashMap<>();

String commaSeparatedListOfAuthorities= userDetails.getAuthorities().stream().map(a->a.getAuthority()).collect(Collectors.joining(","));

claims.put("authorities", commaSeparatedListOfAuthorities);

return createToken(claims, userDetails.getUsername());

}

//извлечение имени пользователя из токена (внутри валидация токена)

public String extractUsername(String token) {

return extractClaim(token, Claims::getSubject);

}

//извлечение authorities (внутри валидация токена)

public String extractAuthorities(String token) {

return extractClaim(token, claims -> (String)claims.get("authorities"));

}

// другие методы

}

Это была подготовка. Перейдем, наконец, к написанию своего кода, касающегося JWT.

Конечная точка аутентификации для выдачи JWT-токена

Тут собственно выдается JWT-токен. Пользователь делает POST-запрос с именем и паролем по адресу /authenticate, а в ответ получает сгенерированынй токен. Токен генерится методом generateToken() из утилиты выше.

@RestController

public class AuthenticationController {

@Autowired

private AuthenticationManager authenticationManager;

@Autowired

private JWTUtil jwtTokenUtil;

@PostMapping("/authenticate")

@ResponseStatus(HttpStatus.OK)

public AuthResponse createAuthenticationToken(@RequestBody AuthRequest authRequest) {

Authentication authentication;

try {

authentication = authenticationManager.authenticate(new UsernamePasswordAuthenticationToken(authRequest.getName(), authRequest.getPassword()));

System.out.println(authentication);

} catch (BadCredentialsException e) {

throw new ResponseStatusException(HttpStatus.UNAUTHORIZED, "Имя или пароль неправильны", e);

}

// при создании токена в него кладется username как Subject claim и список authorities как кастомный claim

String jwt = jwtTokenUtil.generateToken((UserDetails) authentication.getPrincipal());

return new AuthResponse(jwt);

}

}

Запрос имеет такой формат:

public class AuthRequest {

private String name;

private String password;

// геттеры сеттеры

}

А ответ такой:

public class AuthResponse {

private String jwtToken;

// геттер и сеттер

}

Если имя и пароль верные, токен возвращается в AuthResponse, а если нет — выбрасывается исключение и на фронтенд приходит сообщение об ошибке.

Фронтенд сохраняет у себя JWT-токен, и потом использует его при каждом запросе.

Немного о «разлогине»

Если пользователь хочет выйти, токен должен быть уничтожен на фронтенде. На бэкенде (в нашем Spring приложении) он продолжит действовать до истечения своего срока. А вообще теоретически можно сделать черный список токенов, но не в этом примере.

Еще: чтобы сделать токены сразу всех пользователей недействительными, достаточно поменять секретный код. Но тогда разлогинены будут все сразу.

В этом проблема JWT-токена — нужны обходные пути для того, чтобы сделать его недействительным.

Перейдем ко второй принципиальной части — фильтру, проверяющему токен при каждом запросе.

Фильтр, проверяющий JWT-токен при каждом запросе

Итак, JWT-токен выдан, клиент его нам отправляет при каждом запросе, надо этот токен при каждом запросе проверять (и извлекать из него имя пользователя). Для этого напишем фильтр JWTFilter. Он расширяет OncePerRequestFilter и происходит в нем следующее:

- При каждом запросе из заголовка Authorization берем JWT-токен (он начинается с префикса «Bearer«).

- Извлекаем из него имя пользователя (claim subject) и список authorities (claim authorities). Оба клейма мы записывали в токен при его генерации в контроллере.

- Одновременно при извлечении claims проверяется валидность токена. Для этого не надо делать никаких запросов в базу: достаточно самого токена и jwt.secret (прописанного в application.yml). На основе этого секрета токен генерился, и на основе него он потом каждый раз проверяется с помощью хеш-функции (это делает библиотека jjwt).

- Если все ок, то имея имя пользователя и список authorities (извлеченные в п.2), создаем объект Authentication (точнее, его подкласс UsernamePasswordAuthenticationToken). И устанавливаем объект Authentication в SecurityContext. Так нужно для Spring Security.

- Если с токеном не все ок, то в п. 2-3 выбросился исключение, и фильтр не пропустит запрос в контроллер к защищенному /url.

@Component

public class JWTFilter extends OncePerRequestFilter {

@Autowired

private JWTUtil jwtUtil;

@Autowired

CustomUserDetailsService userDetailsService;

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain chain)

throws ServletException, IOException {

final String authorizationHeader = request.getHeader("Authorization");

String username = null;

String jwt = null;

if (authorizationHeader != null && authorizationHeader.startsWith("Bearer ")) {

jwt = authorizationHeader.substring(7);

//если подпись не совпадает с вычисленной, то SignatureException

//если подпись некорректная (не парсится), то MalformedJwtException

//если время подписи истекло, то ExpiredJwtException

username = jwtUtil.extractUsername(jwt);

}

if (username != null && SecurityContextHolder.getContext().getAuthentication() == null) {

String commaSeparatedListOfAuthorities = jwtUtil.extractAuthorities(jwt);

List<GrantedAuthority> authorities = AuthorityUtils.commaSeparatedStringToAuthorityList(commaSeparatedListOfAuthorities);

UsernamePasswordAuthenticationToken usernamePasswordAuthenticationToken =

new UsernamePasswordAuthenticationToken(

username, null, authorities);

SecurityContextHolder.getContext().setAuthentication(usernamePasswordAuthenticationToken);

}

chain.doFilter(request, response);

}

}

Настройка авторизации: собираем все вместе

Тут все как раньше, но только:

- отключаем csrf,

- отключаем сессии

- и добавляем наш фильтр JWTFilter перед фильтром UsernamePasswordAuthenticationFilter.

@EnableWebSecurity

public class SecurityConfig extends WebSecurityConfigurerAdapter {

@Autowired

private JWTFilter jwtFilter;

// еще поля и методы

// Бин AuthenticationManager используется в контроллере аутентификации (см. выше)

@Bean

public AuthenticationManager authenticationManagerBean() throws Exception {

return super.authenticationManagerBean();

}

// тут отключаем сессии и добавляем фильтр JWTFilter

@Override

protected void configure(HttpSecurity http) throws Exception {

http.csrf().disable()

.authorizeRequests()

.antMatchers("/authenticate").permitAll()

.and().authorizeRequests().antMatchers("/user/**").hasAnyAuthority("ROLE_USER", "ROLE_ADMIN")

.and().authorizeRequests().antMatchers("/admin/**").hasAuthority("ROLE_ADMIN")

.and().sessionManagement().sessionCreationPolicy(SessionCreationPolicy.STATELESS);

http.addFilterBefore(jwtFilter, UsernamePasswordAuthenticationFilter.class);

}

}

Проверка

Запустим приложении и убедимся, что все работает.

Получение JWT-токена

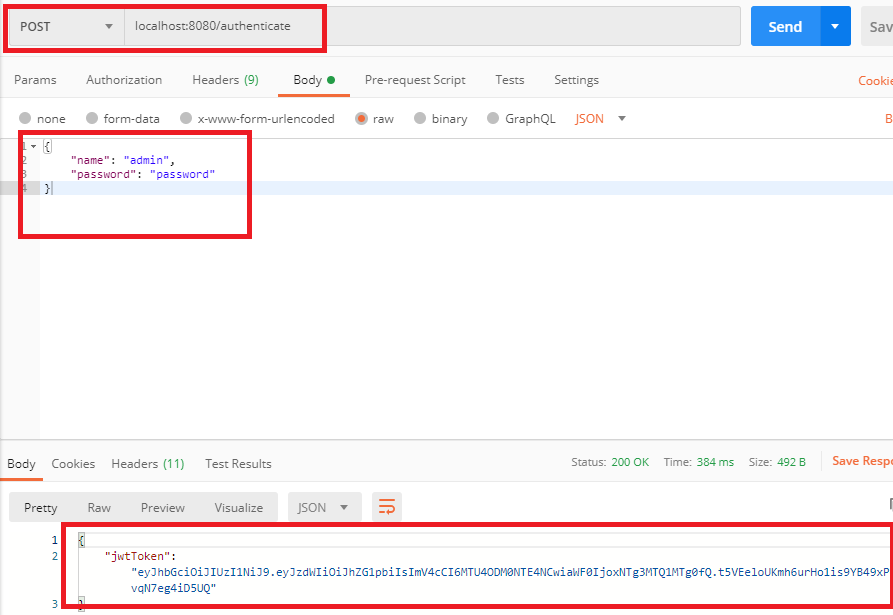

Отправим POST-запрос нужного формата по адресу /authencate:

Отправка запроса с JWT-токеном

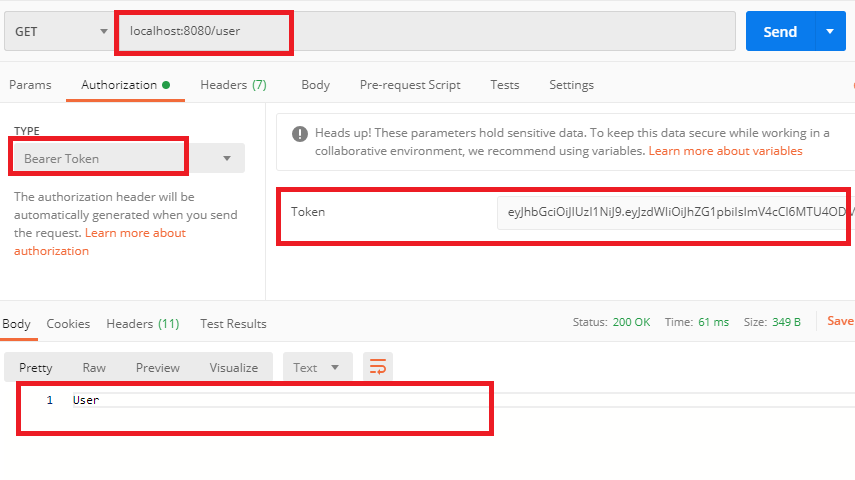

Токен получен, теперь с ним можно попасть на защищенную страницу. Для этого добавим его к запросу /user в заголовок Authorization.

При этом выберем тип Bearer-токен — это значит, что префикс Bearer будет добавлен к токену.

Как видно, страница /user получена.

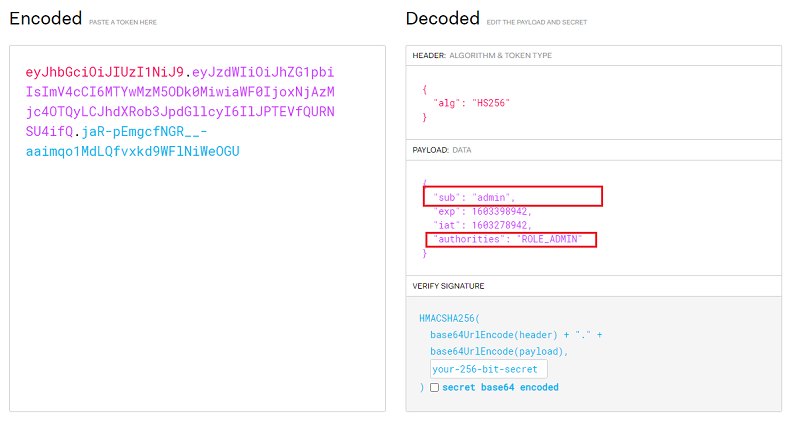

Вид JWT-токена

Если декодировать токен на сайте https://jwt.io/, то в нем видны наши добавленные клеймы sub (имя пользователя) и authorities:

Остальные два клейма:

- exp — когда истекает токен

- iat -когда выпущен токен

Исходный код

Он находится на GitHub.

Здравствуйте, а можно увидеть статью с применением refresh токена который обновляется автоматически через 60 дней + access token 30мин.

ох, это не очень быстро получится…

отлично) я в свое время писал у меня не вышло… и примера реализации не нашел…((

Спасибо за статью. Только один вопрос: если, например, в методе Rest addRole есть необходимость вернуть фронту данные юзера (поля юзера из бд для обновления стейтов на фронте, т.е. кучу всего, кроме логина и ролей юзера, записанных в токен из userDetails) плюс обновленный токен (с продленной датой и дополненными ролями), как быть? Фильтр же просто авторизирует, чтобы пропустить к самому методу контроллера, но не записывает новый токен в headers респонса. Да и смысла нет, если роли меняются в методе уже после прохождения фильтра. А если в самом rest методе вызывать генерацию нового токена — получается, надо utils и т.п. пихать в каждый микросервис, что ли

Вопрос интересный, требуется время разобраться, увы. Но в данном примере токен не обновляется, по истечении жизни токена пользователь должен перелогиниться.

Вообще обновление (рефреш) токена — часть (причем необязательная) протокола OAauth2, где участвуют сервер авторизации, сервер ресурсов и клиент. Сервер авторизации создается как отдельное приложение, и в нем делается endpoint для обновления токена. Причем в текущей версии Spring Security, есть своя библиотека для работы с токеном (никаких jjwt не надо).

Спасибо! Но у меня по тз сервис с работой с токеном лежит вместе с аккаунтингом. При этом другие микросервисы тоже должны иметь возможность через этот jwt сервис авторизироваться.

Грубо говоря, юзер нажимает на сайте кнопку «добавить коммент» (реквест должен проверить+обновить токен и отправиться дальше в другой микросервис для паблиша поста). Получается, на фронте в каждом методе для каждого сервера нужно делать 2 запроса: сначала отправлять токен по эндпоинту сервиса авторизации jwt, а если response.ok — то уже в микросервис с нужным методом в контроллере? Фильтр тогда вообще не нужен, если переносим все манипуляции в JwtServiceImpl?

В этом коде если при валидации токена обнаружится проблема, тогда сервер вернёт на постман 500-ю ошибку. А как сделать чтобы с класса JWTFilter отправить более подходящий код ошибки произошедшей из-за SignatureException, например 403-й и увидеть это в постмане?

Можно обернуть код в try-catch (только всё — jwtUtil.extractUsername(jwt) тоже делает проверку под капотом и это исключение выбрасывает) и вручную назначить статус ответу response.setStatus(HttpServletResponse.SC_UNAUTHORIZED):

try {

if (authorizationHeader != null && authorizationHeader.startsWith(«Bearer «)) {

jwt = authorizationHeader.substring(7);

username = jwtUtil.extractUsername(jwt);

}

if (username != null && SecurityContextHolder.getContext().getAuthentication() == null) {

UserDetails userDetails = this.userDetailsService.loadUserByUsername(username);

//если подпись неправильная, то SignatureException

if (this.jwtUtil.validateToken(jwt, userDetails)) {

UsernamePasswordAuthenticationToken usernamePasswordAuthenticationToken =

new UsernamePasswordAuthenticationToken(

userDetails, null, userDetails.getAuthorities());

usernamePasswordAuthenticationToken.setDetails(new WebAuthenticationDetailsSource().buildDetails(request));

SecurityContextHolder.getContext().setAuthentication(usernamePasswordAuthenticationToken);

}

}

} catch (SignatureException e) {

response.setStatus(HttpServletResponse.SC_UNAUTHORIZED);

}

chain.doFilter(request, response);

Извините, я так сейчас сделал.

Вижу что в блоке кетч ловится 401-й ответ.

Но ответ по видимому дальше ни куда не идёт и в постмане теперь ответ от сервера 200 всегда (как при успешной так и неуспешной валидации)

Хм…да, вы правы. Попробуйте так (сразу return и не идти по цепочке фильтров):

response.sendError(HttpServletResponse.SC_UNAUTHORIZED, «SignatureException»);

return;

У меня в этом случае ответ:

{

«timestamp»: «2020-10-08T16:12:43.397+0000»,

«status»: 401,

«error»: «Unauthorized»,

«message»: «SignatureException»,

«path»: «/user»

}

ПС это вместо response.setStatus

Да, спасибо большое, работает превосходно.

Ваш сайт просто находка в рунете да и не только.

Код примера немного изменен.

Делал всё по гайду, столкнулся с ошибкой.

При попытке получить информацию через postman

{

«timestamp»: «2020-10-26T23:38:04.653+00:00»,

«status»: 403,

«error»: «Forbidden»,

«message»: «Forbidden»,

«path»: «/orders»

}

Информации, к сожалению, недостаточно, чтобы понять причину. Но необязательно пользоваться Postman, еще тесты есть, можно их запустить (в изначальном примере они проходят).

ПС проверьте что для /orders соответствующее разрешение стоит в конфигурации, например.

Очень полезная статья! Спасибо огромное!!!

Подскажите пожалуйста, зачем в AuthenticationController вызывается метод authenticate? Я так понимаю для получения UserDetails объекта? По сути метод createAuthenticationToken несёт в себе только лишь создание токена, правильно я понимаю? То есть я понимаю так, как вы описывали в другой статье, аутентификация проходит в фильтре UsernamePasswordAuthenticationFilter. И по факту для создания токена мы можем и через SpringSecurityHolder вытащить, так как аутентификация уже пройдёт и объект UserDetails будет лежать в authentication.getPrincipal(). Правильно я понимаю?

Не, UsernamePasswordAuthenticationFilter не всегда же вызывается, а только если данные приходят с формы (http.formLogin() в конфиге). В этом примере они приходят хоть с POSTMAN.

В createAuthenticationToken не только создается токен, но и проверяется корректность пришедшего имени и пароля (authenticationManager.authenticate проверяет их и выбрасывает исключение, если они не корректны. То же самое делал бы фильтр UsernamePasswordAuthenticationFilter, но тут мы в контроллере делаем аутентификацию).

Спасибо, стало яснее, а то немного момент с аутентификацией разными способами, запутал и я сам написал своё приложение в расчете что UsernamePasswordAuthenticationFilter Всегда срабатывает для аутентификации. Вообще, мы же можем написать свой фильтр, который будет, если нет в хеадере token, аутентифицировать до прихода запроса в контролер, мне кажется так будет кошернее. Тогда на контроллер login уже будут приходить аутентифицированные запросы.

да, так можно.

И ещё вопрос, зачем мы устанавливаем наш jwt фильтр перед UsernamePasswordAuthenticationFilter? Если он не участвует в flow, как я понял

необязательно устанавливать перед ним.

Ещё такой вопрос, у меня проект StackOverFlow exception вылетал, если в SecurityConfig

@Bean

public AuthenticationManager authenticationManagerBean() throws Exception {

return super.authenticationManagerBean();

}

вызывать такой метод, но если просто вызвать super.authenticationManager() всё будет окей

Добрый день, пытался реализовать аутентификацию на этапе фильтра, но встретил множество проблем, единственную проблему которую не могу понять как решить, то что в фильтр мой с одного запроса посланного с постмана заходит несколько раз, не могу понять почему?

возможно возвращается перенаправление (302 с header location), Postman незаметно инициирует еще один запрос. Это можно посмотреть в консоли Postman (в левом нижнем углу кнопка Консоль)

Повторил пример. С Postman работает как положено. Но вот с frontend-ом на Vue такая история:

=> выполняю login

=> получаю токен от сервера

=> далее сохраняю токен в localStorage (для примера) и отправляю его с каждым последующим запросом к защищенным ресурсам. Это работает.

Но, дальше удаляю токен из localStorage и снова отправляю запрос на защищенный endpoint. И backend-сервер продолжает отдавать на frontend ресурсы защищенного endpoint-а. Так, будто в запросе присутствует токен, когда на самом деле его в запросе нет.

SessionCreationPolicy.STATELESS стоит в настройках? Может по кукис сессии заходит (проверьте — если есть, попробуйте удалить JSESSIONID из браузера)?

STATELESS да, был указан.

На случай если кто-то столкнется с такой же проблемой. Заголовок ‘Authorization’ нужно вставлять в запросы именно вручную, вот так:

async beforeCreate() {

const resp = await axios.get(‘hello’, {

headers:{

Authorization: ‘Bearer ‘ + localStorage.getItem(‘token’)

}

})

this.response = resp.data

}

А я изначально сделал по-другому, добавил следующее свойство:

axios.defaults.headers.common[‘Authorization’] = ‘Bearer ‘ + localStorage.getItem(‘token’)

чтобы заголовки автоматически добавлялись ко всем запросам. В результате при удалении токена из localStorage после logout, в последующих запросах токен все равно добавлялся в заголовок ‘Authorization’. Возможно он как-то кешируется.

Но если добавлять заголовок вручную, то все работает как положено.

Я токен получаю у keycloak.

Авторизации по токену в приложение сделал. Теперь у меня ступор как все положить в UserDetails.

java.lang.ClassCastException: class org.springframework.security.oauth2.jwt.Jwt cannot be cast to class ru.mysample.security.domain.UserDetails

не, keyloak с этим примером не надо скрещивать. Почитайте про OAuth2 и посмотрите пример с Keyloak https://sysout.ru/single-sign-on-s-postavshhikom-keyloak/

В Spring уже есть реализация и сервера ресурсов, и клиента, никаких JWT-фильтров не надо — только настройка кто куда обращается — т.е. адреса сервера ресурсов, сервера авторизации (Keyloak), конечная точка для выдачи токена, для его проверки и т.д. Проверять JWT-токен будет тот, кто его выдавал — то есть Keyloak.

ПС В этой же статье пример совсем не про OAuth2.

у меня keyloak лишь поставщик токена. я его из endpoint беру и отдаю фронту что бы тот с ним ходил на бек.

поскольку проект не новый, нужно как то его подружить с текущей моделью user

А можно подробнее почему этот вариант не стоит использовать в реальных проектах. В чем его минусы. На ютубе в 90% случаях рассказывают именно о нем. То ли потому что он самый простой, то ли других не знают.

Потому что в Spring лучше использовать готовые решения, это безопаснее. (Посмотрите пример с готовым JWT, он должен быть еще проще https://github.com/spring-projects/spring-security-samples/tree/main/servlet/spring-boot/java/jwt/login)

А какие преимущества у решения JWT с OAuth2 от JWT без OAuth2?

В реальных проектах какое решение чаще применяют?

И чем определяется выбор?

Огроооомное вам спасибо за эти статьи! Разложили секьюрити по полкам очень круто и доступно!

Спасибо за статью. Не понятен один момент. В классе JwtFilter в методе doFilterInternal

Вот здесь

if (username != null && SecurityContextHolder.getContext().getAuthentication() == null)

Делается проверка на наличия объекта Authentication в контексте. И если его нет, то достаем из токена информацию о пользователе и кладем в контекст.

Не понимаю как такое может быть, что jwt токен есть а в контексет объекта Authentication нету?

Ведь в данном примере при генерации токена сразу в контекст кладется объект Authentication, соответствующий данному пользователю. И потом просто верифицируется токен. Куда он потом может деться?

генерация токена — это один запрос на /authenticate, а проверка — уже на следующем запросе /user, там SecurityContextHolder.getContext().getAuthentication() уже нулевой и будет заново устанавливаться.

Хорошее объяснение, спасибо автору!

Небольшие дополнения, чтобы все работало хорошо )

1. В классе «MyUser», необходимо какое-нибудь поле, например «login» сделать уникальным, например вот так:

@Entity

public class MyUser {

@Id

@GeneratedValue(strategy = GenerationType.IDENTITY)

long id;

@Column(unique=true)

private String login;

private String password;

private String position;

private String role;

}

а в data.sql немного изменить insert, например вот так:

insert ignore into my_user(login, position, password, role) values(‘user’, ‘1’, ‘password’, ‘USER’);

insert ignore into my_user( login, position, password, role) values(‘admin’, ‘2’, ‘password’, ‘ADMIN’);

если этого не сделать, то при каждом запуске приложения, в таблицу my_user при инициализации будут записываться новые (дублирующие) строки, даже если в настройках использования БД application.yaml будет стоять «update»,так например:

……

…..

jpa:

properties:

hibernate:

dialect: org.hibernate.dialect.MySQL8Dialect

hibernate:

ddl-auto: update

show-sql: true

…..

….